Rabu, 18 Maret 2015

Sabtu, 14 Maret 2015

Etika & Profesionalisme TSI (Tulisan 4)

Jelaskan yang tertera dibawah ini!

a. IT Audit Trail, Real Time Audit, dan IT Forensik!

Audit Trail

Pengertian Audit Through the Computer

Kontrol lingkungan :

Berikut ini beberapa solusi dan rekomendasi yang disarankan kepada PT KAI untuk memperbaiki kondisi yang telah terjadi:

a. IT Audit Trail, Real Time Audit, dan IT Forensik!

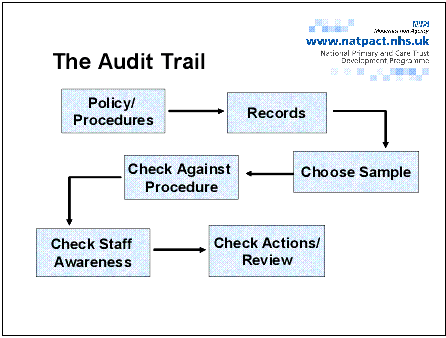

Audit Trail

Audit Trail

Audit trail sebagai

“yang menunjukkan catatan yang telah mengakses sistem operasi komputer dan apa

yang dia telah dilakukan selama periode waktu tertentu”. Dalam telekomunikasi,

istilah ini berarti catatan baik akses selesai dan berusaha dan jasa, atau data

membentuk suatu alur yang logis menghubungkan urutan peristiwa, yang digunakan

untuk melacak transaksi yang telah mempengaruhi

isi record. Dalam informasi atau keamanan

komunikasi, audit informasi berarti catatan kronologis kegiatan sistem

untuk memungkinkan rekonstruksi dan pemeriksaan dari urutan peristiwa dan /

atau perubahan dalam suatu acara.

Dalam penelitian

keperawatan, itu mengacu pada tindakan mempertahankan log berjalan atau jurnal

dari keputusan yang berkaitan dengan sebuah proyek penelitian, sehingga membuat

jelas langkah-langkah yang diambil dan perubahan yang dibuat pada protokol

asli. Dalam akuntansi, mengacu pada

dokumentasi transaksi rinci mendukung entri

ringkasan buku. Dokumentasi ini mungkin pada catatan kertas atau

elektronik. Proses yang menciptakan jejak audit harus selalu berjalan dalam

mode istimewa, sehingga dapat mengakses dan mengawasi semua tindakan dari semua

pengguna, dan user normal tidak bisa berhenti / mengubahnya.

Selanjutnya, untuk alasan yang sama, berkas jejak atau tabel database

dengan jejak tidak boleh diakses oleh pengguna normal. Dalam apa yang

berhubungan dengan audit trail, itu juga sangat penting untuk mempertimbangkan

isu- isu tanggung jawab dari jejak audit Anda, sebanyak dalam kasus sengketa,

jejak audit ini dapat dijadikan sebagai bukti atas kejadian beberapa.

Perangkat lunak ini

dapat beroperasi dengan kontrol tertutup dilingkarkan, atau sebagai sebuah

‘sistem tertutup, ”seperti yang disyaratkan oleh

banyak perusahaan ketika menggunakan sistem

Audit Trail.

Real Time Audit

Real Time

Audit atau RTA adalah suatu sistem untuk mengawasi kegiatan teknis dan

keuangan sehingga dapat memberikan penilaian yang transparan status saat ini

dari semua kegiatan, dimana pun mereka berada. Ini mengkombinasikan prosedur

sederhana dan logis untuk merencanakan dan melakukan dana untuk kegiatan dan

“Siklus Proyek” pendekatan untuk memantau kegiatan yang sedang berlangsung dan

penilaian termasuk cara mencegah pengeluaran yang tidak sesuai.

IT Forensics

IT

Forensics merupakan Ilmu yang berhubungan dengan pengumpulan fakta dan

bukti pelanggaran keamanan sistem informasi serta validasinya menurut metode

yang digunakan (Misalnya Metode sebab akibat).

Tujuan IT Forensics

adalah untuk mendapatkan fakta – fakta objektif dari sistem informasi, karena

semakin berkembangnya teknologi komputer dapat digunakan sebagai alat bagi para

pelaku kejahatan komputer.

B. Perbedaan Audit "Around the

Computer" dan "Through the Computer"

Pengertian Audit Around the Computer

Pengertian Audit Around the Computer

Audit around the

computer masuk ke dalam kategori audit sistem informasi dan lebih tepatnya

masuk ke dalam metode audit. Audit around the computer dapat

dikatakan hanya memeriksa dari sisi user saja dan pada masukan dan keluaranya

tanpa memeriksa lebih terhadap program atau sistemnya, bisa juga dikatakan

bahwa audit around the computer adalah audit yang dipandang dari

sudut pandangblack box.

Dalam

pengauditannya yaitu auditor menguji keandalan sebuah informasi yang dihasilkan

oleh komputer dengan terlebih dahulu mengkalkulasikan hasil dari sebuah

transaksi yang dimasukkan dalam sistem. Kemudian, kalkulasi tersebut

dibandingkan dengan output yang dihasilkan oleh sistem. Apabila ternyata valid

dan akurat, diasumsikan bahwa pengendalian sistem telah efektif dan sistem

telah beroperasi dengan baik.

Audit around the

computer dilakukan pada saat:

1. Dokumen

sumber tersedia dalam bentuk kertas (bahasa non-mesin), artinya masih kasat

mata dan dilihat secara visual.

2. Dokumen-dokumen

disimpan dalam file dengan cara yang mudah ditemukan.

3. Keluaran

dapat diperoleh dari daftar yang terinci dan auditor mudah menelusuri setiap

transaksi dari dokumen sumber kepada keluaran dan

sebaliknya.

Kelebihan dan

Kelemahan dari metode Audit Around The Computer adalah sebagai

berikut:

Kelebihan:

1. Proses

audit tidak memakan waktu lama karena hanya melakukan audit tidak secara

mendalam.

2. Tidak

harus mengetahui seluruh proses penanganan sistem.

Kelemahan:

1. Umumnya database

mencakup jumlah data yang banyak dan sulit untuk ditelusuri secara manual.

2. Tidak

membuat auditor memahami sistem komputer lebih baik.

3. Mengabaikan

pengendalian sistem, sehingga rawan terhadap kesalahan dan kelemahan potensial

dalam sistem.

4. Lebih

berkenaan dengan hal yang lalu daripada audit yang preventif.

5. Kemampuan

komputer sebagai fasilitas penunjang audit mubadzir.

6. Tidak mencakup keseluruhan maksud dan

tujuan audit.

Pengertian Audit Through the Computer

Audit through the computer adalah dimana auditor

selain memeriksa data masukan dan keluaran, juga melakukan uji coba proses

program dan sistemnya atau yang disebut dengan white box, sehinga auditor

merasakan sendiri langkah demi langkah pelaksanaan sistem serta mengetahui

sistem bagaimana sistem dijalankan pada proses tertentu.

Audit around the

computer dilakukan pada saat:

1. Sistem

aplikasi komputer memproses input yang cukup besar dan menghasilkan output yang

cukup besar pula, sehingga memperluas audit untuk meneliti keabsahannya.

2. Bagian

penting dari struktur pengendalian intern perusahaan terdapat di dalam

komputerisasi yang digunakan.

Kelebihan dan

Kelemahan dari metode Audit Through The Computer adalah sebagai

berikut:

Kelebihan:

1. Dapat

meningkatkan kekuatan pengujian system aplikasi secara efektif.

2. Dapat

memeriksa secara langsung logika pemprosesan dan system aplikasi.

3. Kemampuan

system dapat menangani perubahan dan kemungkinan kehilangan yang terjadi pada

masa yang akan dating.

4. Auditor

memperoleh kemampuan yang besar dan efektif dalam melakukan pengujian terhadap

system computer.

5. Auditor

merasa lebih yakin terhadap kebenaran hasil kerjanya.

Kelemahan:

1. Biaya

yang dibutuhkan relative tinggi karena jumlaj jam kerja yang banyak untuk dapat

lenih memahami struktur pengendalian intern dari pelaksanaan system aplikasi.

2. Butuh

keahlian teknis yang mendalam untuk memahami cara kerja sistem.

PERBEDAAN ANTARA AUDIT AROUND THE COMPUTER

DENGAN AUDIT THROUGH THE COMPUTER

Perbedaan

antara audit around the computer dengan audit through the

computer dilihat dari prosedur lembar kerja IT audit.

AUDIT AROUND THE COMPUTER

|

AUDIT THROUGH THE COMPUTER

|

1. Sistem harus sederhana dan berorientasi pada sistem batch.

Pada umumnya sistem batch komputer merupakan suatu pengembangan langsung dari sistem manual.

2. Melihat keefektifan biaya.

Seringkali keefektifan biaya dalam Audit Around The Computer pada saat aplikasi yang digunakan untuk keseragaman kemasan dalam program software.

3. Auditor harus besikap userfriendly.

Biasanya pendekatan sederhana yang berhubungan dengan audit dan dapat dipraktekkan oleh auditor yang mempunyai pengetahuan teknik tentang komputer.

|

1. Volume input dan output.

Input dari proses sistem aplikasi dalam volume besar dan output yang dihasilkan dalam volume yang sangat besar dan luas. Pengecekan langsung dari sistem input dan output yang sulit dikerjakan.

2. Pertimbangan efisiensi.

Karena adanya pertimbangan keuntungan biaya, jarak yang banyak dalam uji coba penampakan audit adalah biasa dalam suatu sistem.

|

C. Berikan Contoh Prosedur dan Lembar Kerja

IT Audit (Studi Kasus)

PROSEDUR IT AUDIT :

Kontrol lingkungan :

1. Apakah

kebijakan keamanan (security policy) memadai dan efektif ?

2. Jika data

dipegang oleh vendor, periksa laporan ttg kebijakan dan prosedural yg terikini

dari external auditor

3. Jika sistem

dibeli dari vendor, periksa kestabilan financial

4. Memeriksa

persetujuan lisen (license agreement)

Kontrol keamanan

fisik :

1. Periksa

apakah keamanan fisik perangkat keras dan penyimpanan data memadai

2. Periksa

apakah backup administrator keamanan sudah memadai (trained,tested)

3. Periksa

apakah rencana kelanjutan bisnis memadai dan efektif

4. Periksa

apakah asuransi perangkat-keras, OS, aplikasi, dan data memadai

Kontrol keamanan

logical :

1. Periksa

apakah password memadai dan perubahannya dilakukan regular

2. Apakah

administrator keamanan memprint akses kontrol setiap user

CONTOH – CONTOH

- Internal IT

Deparment Outputnya Solusi teknologi meningkat, menyeluruh & mendalam dan

Fokus kepada global, menuju ke standard2 yang diakui.

- External IT

Consultant Outputnya Rekrutmen staff, teknologi baru dan kompleksitasnya

Outsourcing yang tepat dan Benchmark / Best-Practices

Contoh lembar kerja IT Audit

Gambar berikut

ini merupakan contoh lembar kerja pemeriksaan IT Audit. Gambar A untuk contoh

yang masih ‘arround the compter‘, sedangkan B contoh ‘through the computer‘.

Studi Kasus :

KASUS AUDIT UMUM PT KAI

Menerapkan

proses GCG (Good Corporate Governance) dalam suatu perusahaan

Pembedahan kasus-kasus yang telah terjadi di perusahaan atas proses pengawasan

yang efektif akan menjadi pembelajaran yang menarik dan kiranya dapat kita

hindari apabila kita dihadapkan pada situasi yang sama.

bukan suatu proses

yang mudah. Diperlukan konsistensi, komitmen, dan pemahaman yang jelas dari

seluruh stakeholders perusahaan mengenai bagaimana seharusnya proses tersebut

dijalankan. Namun, dari kasus-kasus yang terjadi di BUMN ataupun Perusahaan

Publik dapat ditarik kesimpulan sementara bahwa penerapan proses GCG belum

dipahami dan diterapkan sepenuhnya.

Salah satu

contohnya adalah kasus audit umum yang dialami oleh PT. Kereta Api Indonesia

(PT. KAI). Kasus ini menunjukkan bagaimana proses tata kelola yang dijalankan

dalam suatu perusahaan dan bagaimana peran dari tiap-tiap organ pengawas dalam

memastikan penyajian laporan keuangan tidak salah saji dan mampu menggambarkan

keadaan keuangan perusahaan yang sebenarnya.

Kasus PT. KAI

berawal dari perbedaan pandangan antara Manajemen dan Komisaris, khususnya

Ketua Komite Audit dimana Komisaris menolak menyetujui dan menandatangani

laporan keuangan yang telah diaudit oleh Auditor Eksternal. Komisaris meminta

untuk dilakukan audit ulang agar laporan keuangan dapat disajikan secara

transparan dan sesuai dengan fakta yang ada. Salah satu faktor yang menyebabkan

terjadinya kasus PT. KAI adalah rumitnya laporan keuangan PT. KAI. Perbedaan

pandangan antara manajemen dan komisaris tersebut bersumber pada perbedaan

mengenai:

1. Masalah piutang

PPN.

Piutang PPN per 31

Desember 2005 senilai Rp. 95,2 milyar, menurut Komite Audit harus dicadangkan

penghapusannya pada tahun 2005 karena diragukan kolektibilitasnya, tetapi tidak

dilakukan oleh manajemen dan tidak dikoreksi oleh auditor.

2. Masalah Beban Ditangguhkan yang berasal dari penurunan

nilai persediaan.Saldo beban yang ditangguhkan per 31 Desember 2005 sebesar Rp. 6 milyar yang

merupakan penurunan nilai persediaan tahun 2002 yang belum diamortisasi,

menurut Komite Audit harus dibebankan sekaligus pada tahun 2005 sebagai beban

usaha.

3. Masalah

persediaan dalam perjalanan.

Berkaitan dengan

pengalihan persediaan suku cadang Rp. 1,4 milyar yang dialihkan dari satu unit

kerja ke unit kerja lainnya di lingkungan PT. KAI yang belum selesai proses

akuntansinya per 31 Desember 2005, menurut Komite Audit seharusnya telah

menjadi beban tahun 2005.

4. Masalah uang

muka gaji.

Biaya dibayar

dimuka sebesar Rp. 28 milyar yang merupakan gaji Januari 2006 dan seharusnya

dibayar tanggal 1 Januari 2006 tetapi telah dibayar per 31 Desember 2005

diperlakukan sebagai uang muka biaya gaji, yang menurut Komite Audit harus

dibebankan pada tahun 2005.

5. Masalah Bantuan

Pemerintah Yang Belum Ditentukan Statusnya (BPYDBS) dan Penyertaan Modal Negara

(PMN).

BPYDBS sebesar Rp.

674,5 milyar dan PMN sebesar Rp. 70 milyar yang dalam laporan audit digolongkan

sebagai pos tersendiri di bawah hutang jangka panjang, menurut Komite Audit

harus direklasifikasi menjadi kelompok ekuitas dalam neraca tahun buku 2005.

Beberapa hal yang

direfentifikasi turut berperan dalam masalah pada laporan keuangan PT. KAI

Indonesia:

1. Auditor internal

tidak berperan aktif dalam proses audit, yang berperan hanya auditor Eksternal.

2. Komite audit

tidak ikut serta dalam proses penunjukkan auditor sehingga tidak terlibat

proses audit.

3. Manajemen (tidak

termasuk auditor eksternal) tidak melaporkan kepada komite audit dan komite

audit tidak menanyakannya.

4. Adanya

ketidakyakinan manajemen akan laporan keuangan yang telah disusun, sehingga

ketika komite audit mempertanyakan manajemen merasa tidak yakin.

Terlepas dari pihak mana yang benar, permasalahan ini

tentunya didasari oleh tidak berjalannya fungsi check and balances yang

merupakan fungsi substantif dalam perusahaan. Yang terpenting adalah

mengidentifikasi kelemahan yang ada sehingga dapat dilakukan penyempurnaan

untuk menghindari munculnya permasalahan yang sama di masa yang akan datang.

Berikut ini beberapa solusi dan rekomendasi yang disarankan kepada PT KAI untuk memperbaiki kondisi yang telah terjadi:

1. Apabila Dewan

Komisaris ini merasa direksi tidak capable (mampu) memimpin perusahaan, Dewan

Komisaris dapat mengusulkan kepada pemegang saham untuk mengganti direksi.

2. Diperlukannya

kebijaksanaan (wisdom) dari Anggota Dewan Komisaris untuk memilah-milah

informasi apa saja yang merupakan private domain.

3. Komunikasi yang

intens sangat diperlukan antara Auditor Eksternal dengan Komite Audit.

4. Komite Audit

sangat mengandalkan Internal Auditor dalam menjalankan tugasnya untuk

mengetahui berbagai hal yang terjadi dalam operasional perusahaan.

5. Komite Audit

tidak memberikan second judge atas opini Auditor Eksternal, karena opini

sepenuhnya merupakan tanggung jawab Auditor Eksternal.

6. Harus ada upaya

untuk membenarkan kesalahan tahun-tahun lalu, karena konsistensi yang salah

tidak boleh dipertahankan.

7. Komite Audit

tidak berbicara kepada publik karena esensinya Komite Audit adalah organ Dewan

Komisaris sehingga pendapat dan masukan Komite Audit harus disampaikan kepada

Dewan Komisaris. Apabila Dewan Komisaris tidak setuju dengan Komite Audit,

tetapi Komite Audit tetap pada pendiriannya, Komite Audit dapat mencantumkan

pendapatnya pada Laporan Komite Audit yang terdapat dalam laporan tahunan

perusahaan.

8. Manajemen

menyusun laporan keuangan secara tepat waktu, akurat dan full disclosure.

9. Komite Audit dan

Dewan Komisaris sebaiknya melakukan inisiatif untuk membangun budaya pengawasan

dalam perusahaan melalui proses internalisasi, sehingga pengawasan merupakan

bagian tidak terpisahkan dari setiap organ dan individu dalam organisasi.

D. Jelaskan berbagai tools yang digunakan IT

Audit dan forensik + gambar satuannya!

Tools yang Digunakan Untuk IT Audit

A. ACL (Audit Command Language):

software CAAT

(Computer Assisted Audit Techniques) yang sudah sangat populer untuk melakukan

analisa terhadap data dari berbagai macam sumber.

B. Powertech Compliance Assessment Powertech:

automated audit tool yang dapat dipergunakan

untuk mengaudit dan mem-benchmark user access to data, public authority to

libraries, user security, system security, system auditing dan administrator

rights (special authority) sebuah serverAS/400.

C. Nipper :

audit automation software

yang dapat dipergunakan untuk mengaudit dan mem-benchmark konfigurasi sebuah

router.

Tools yang digunakan untuk IT forensic :

A. Antiword

Antiword merupakan

sebuah aplikasi yang digunakan untuk menampilkan teks dan gambar dokumen

Microsoft Word. Antiword hanya mendukung dokumen yang dibuat oleh MS Word versi

2 dan versi 6 atau yang lebih baru.

B. Binhash

Binhash merupakan

sebuah program sederhana untuk melakukan hashing terhadap berbagai bagian file

ELF dan PE untuk perbandingan. Saat ini ia melakukan hash terhadap segmen

header dari bagian header segmen obyek ELF dan bagian segmen header obyekPE.

C. Autopsy

The Autopsy

Forensic Browser merupakan antarmuka grafis untuk tool analisis investigasi

diginal perintah baris The Sleuth Kit. Bersama, mereka dapat menganalisis disk

dan filesistem Windows dan UNIX (NTFS, FAT, UFS1/2, Ext2/3).

D. Sigtool

Sigtcol merupakan

tool untuk manajemen signature dan database ClamAV. sigtool dapat digunakan

untuk rnenghasilkan checksum MD5, konversi data ke dalam format heksadesimal,

menampilkan daftar signature virus dan build/unpack/test/verify database CVD

dan skrip update.

Sumber :

Label:

Tugas Kampus

Etika & Profesionalisme TSI (Tulisan 3)

Jenis - jenis

threats (ancaman) dari IT dan kasus - kasus komputer cyber crime !

JENIS- JENIS

ANCAMAN ATAU THREATS MELALUI IT

Semakin maraknya tindakan kejahatan yang berhubungan erat dengan penggunaan teknologi

yang berbasis komputer dan jaringan telekomunikasi ini semakin membuat para

kalangan pengguna jaringan telekomunikasi menjadi resah. Beberapa jenis

kejahatan atau ancaman (threats) yang dikelompokkan dalam beberapa bentuk

sesuai modus operandi yang ada, antara lain:

Unauthorized Access

to Computer System and Service

Pada kejahatan ini dilakukan dengan memasuki/menyusup ke

dalam suatu sistem jaringan komputer secara tidak sah, tanpa izin atau tanpa

sepengetahuan dari pemilik sistem jaringan komputer yang dimasukinya. Biasanya

pelaku kejahatan (hacker) melakukannya dengan maksud sabotase ataupun pencurian

informasi penting dan rahasia.

Illegal Contents

Kejahatan ini merupakan kejahatan dengan memasukkan data

atau informasi ke Internet tentang sesuatu hal yang tidak benar, tidak etis,

dan dapat dianggap melanggar hukum atau mengganggu ketertiban umum. Sebagai

contohnya, pemuatan suatu berita bohong atau fitnah yang akan menghancurkan

martabat atau harga diri pihak lain, hal-hal yang berhubungan dengan pornografi

atau pemuatan suatu informasi yang merupakan rahasia negara, agitasi dan

propaganda untuk melawan pemerintahan yang sah dan sebagainya..

Cyber Sabotage and

Extortion

Kejahatan ini dilakukan dengan membuat gangguan,

perusakan atau penghancuran terhadap suatu data, program komputer atau sistem

jaringan komputer yang terhubung dengan Internet. Biasanya kejahatan ini

dilakukan dengan menyusupkan suatu logic bomb, virus komputer ataupun suatu

program tertentu, sehingga data, program komputer atau sistem jaringan komputer

tidak dapat digunakan, tidak berjalan sebagaimana mestinya, atau berjalan

sebagaimana yang dikehendaki oleh pelaku.

Cybercrime

Perkembangan Internet dan umumnya dunia cyber tidak

selamanya menghasilkan hal-hal yang postif. Salah satu hal negatif yang

merupakan efek sampingannya antara lain adalah kejahatan di dunia cyber atau

disebut juga dengan nama cybercrime. Hilangnya batas ruang dan waktu di

Internet mengubah banyak hal. Sebagai contoh adalah seseorang cracker di Rusia

dapat masuk ke sebuah server di Pentagon tanpa ijin.

Ada beberapa jenis ancaman (threat) yang mengganggu

keamanan komputer, antaralain:

Virus

Virus komputer adalah sebuah program kecil yang memasuki

komputer anda danmembuat komputer anda memproduksi bsnysk salinan yang

dikirimkan ke komputer lain.Virus dapat membawa salinan mereka ke program lain

atau pesan-pesan email danmenginfeksi komputer yang menjalankan program atau

melampirkan email.

Worm

Worm memanfaatkan celah-celah keamanan komputer. Ia

meneliti jaringan komputeryang mempunyai celah keamanan dan menyebarkan dirinya

dengan sebuah salinandirinya sendiri. Ia dapat meminta komputer yang terinfeksi

untuk meminta halaman webyang sama secara berulang-ulang atau mengirimkan email

sampah ke alamat email yangsama, membanjiri server target dengan permintaan

pelayaan.

Virus Makro

Makro adalah serangkaian perintah yang dapat

dikombinasikan dan diberi namatunggal untuk eksekusi dengan kombinasi

keystroke. Makro yang ditulis dengan tujuanmenyebabkan masalah pada penggunanya

disebut virus makro.

Trojan Horse

sebuah program yang megklaim bahwa ia melakukan sesuatu,

tetapisesungguhnya melakukan yang lain. Ia mengklaim sebagai perangkat lunak

game atauaplikasi, tetapi ketika anda menjalankannya, ia dapat merusak file

anda.

Virus E-mail

Menyebar dengan melekatkan dirinya ke pesan email,

sehingga ia secara otomatismenciptakan dan mengirim virus.

E-mail Bom

E-mail Bomb bukanlah pesan email tunggal, tetapi sejumlah

besar pesan email yangdikirim kealamat yang sama untuk membanjiri layanan

email.

Hoax

Anda dapat diperdaya untuk merudak komputer anda.

Seseorang dapat menyamarmenjadi pakar yang mengingatkan anda mengenai file yang

berbahaya pada konputeranda, file tersebut mungkin adalah bagian terpenting

dari sistem operasi.

Trapdoor

Titik masuk tak terdokumentasi rahasia di satu program

untuk memberikan aksestanpa metode-metode otentifikasi normal. Trapdoor adalah

kode yang menerima suatubarisan masukan khusus atau dipicu dengan menjalankan

ID pemakai tertentu atauberisan kejahatan tertentu. Trapdoor menjadi ancaman

ketika digunakan pemrogram jahatuntuk memperoleh pengaksesan tak diotorisasi.

Logic Bomb

Logik yang ditempelkan pada program komputer agar

memeriksa suatu kumpulankondisi di sistem. Ketika kondisi-kondisi yang dimaksud

ditemui, logic mengeksekusisuatu fungsi yang menghasilkan aksi-aki tak

diotorisasi.Logic Bomb menempel pada suatu program resmi yang diset meledak

ketika kondisi-kondisi tertentu dipenuhi

Bacteria

Program yang mengkonsumsi sumber daya sistem dengan

mereplikasi dirinya sendiri. Bacteria tidak secara eksplisit merusak file.

Tujun program ini hanya satu yaitumereplikasi dirinya. Program bacteria yang

sederhana bisa hanya mengeksekusi duakopian dirinya secara simultan pada sistem

multiprogramming atau menciptakan dua filebaru, masing-masing adalah kopian

filr program bacteria. Kedua kopian ini kemudianmengkopi dua kali, dan

seterusnya.

Spam

Adalah sejenis komersial email yang menjadi sampah mail

(junkmail). Para spammerdapat mengirimi jutaan email via internet untuk kepentingan

promosi produk/infotertentu. Efeknya sangat mengganggu kenyamanan email

pengguna dan berpotensi jugamembawa virus/worm/trojan.

Spyware

Spyware adalah suatu program dengan tujuan menyusupi

iklan tertentu (adware) ataumengambil informasi penting di komputer pengguna.

Spyware berpotensi mengganggukenyamanan pengguna dan mencuri data-data tertentu

di komputer pengguna untuk dikirim ke hacker. Efek spyware akan mengkonsumsi

memory komputer sehinggakomputer menjadi lambat atau hang.

KASUS KASUS KOMPUTER

CRIME ATAU CYBER CRIME

1. Membajak situs web

Salah satu kegiatan yang sering dilakukan oleh cracker

adalah mengubah halaman web, yang dikenal dengan istilah deface. Pembajakan

dapat dilakukan dengan mengeksploitasi lubang keamanan. Sekitar 4 bulan yang lalu,

statistik di Indonesia menunjukkan satu (1) situs web dibajak setiap harinya.

2. Probing dan port scanning

Salah satu langkah yang dilakukan cracker sebelum masuk

ke server yang ditargetkan adalah melakukan pengintaian. Cara yang dilakukan

adalah dengan melakukan port scanning atau probing untuk melihat servis-servis

apa saja yang tersedia di server target. Sebagai contoh, hasil scanning dapat

menunjukkan bahwa server target menjalankan program web server Apache, mail

server Sendmail, dan seterusnya.

3. Virus

Seperti halnya di tempat lain, virus komputer pun

menyebar di Indonesia . Penyebaran umumnya dilakukan dengan menggunakan email.

Seringkali orang yang sistem emailnya terkena virus tidak sadar akan hal ini.

Virus ini kemudian dikirimkan ke tempat lain melalui emailnya. Kasus virus ini

sudah cukup banyak seperti virus Mellisa, I love you, dan SirCam. Untuk orang

yang terkena virus, kemungkinan tidak banyak yang dapat kita lakukan.

4. Denial of Service (DoS) dan Distributed DoS (DDos)

attack

DoS attack merupakan serangan yang bertujuan untuk

melumpuhkan target (hang, crash) sehingga dia tidak dapat memberikan layanan.

Serangan ini tidak melakukan pencurian, penyadapan, ataupun pemalsuan data.

Akan tetapi dengan hilangnya layanan maka target tidak dapat memberikan servis

sehingga ada kerugian finansial.

5. Deface

Istilah ini biasa disebut Membajak Situs Web bagi orang

awam. Cyber crime biasa melakukan pergantian halaman web yang dimasuki.

Pembajakan ini dilakukan dengan menembus lubang keamanan yang terdapat di dalam

web tersebut.

6. Pencurian Kartu Kredit

Cyber crime adalah kejahatan yang paling merugikan

“korban”. Karena “pelaku” kejahatan dari cyber crime ini biasanya mencuri data

kartu kredit “korban” dan memakai isi dari kartu kredit “korban” untuk kepentingan

pribadi “korban”.

7. Virus

Kejahatan ini dilakukan dengan cara memasukan virus

melalui E-mail. Setelah E-mail yang dikirim dibuka oleh “korban” maka virus itu

akan menyebar ke dalam komputer dari sang “korban” yang menyebabkan sistem dari

komputer korban akan rusak.

Label:

Tugas Kampus

Etika & Profesionalisme TSI (Tulisan 2)

Pengertian

dari Profesionalisme, ciri - ciri profesionalisme dan kode etiknya !

Profesionalisme :

Profesionalisme adalah suatu kemampuan yang dianggap berbeda dalam menjalankan suatu pekerjaan . Profesionalisme dapat diartikan juga dengan suatu keahlian dalam penanganan suatu masalah atau pekerjaan dengan hasil yang maksimal dikarenakan telah menguasai bidang yang dijalankan tersebut.

Ciri - ciri profesionalisme :

Profesionalisme adalah suatu kemampuan yang dianggap berbeda dalam menjalankan suatu pekerjaan . Profesionalisme dapat diartikan juga dengan suatu keahlian dalam penanganan suatu masalah atau pekerjaan dengan hasil yang maksimal dikarenakan telah menguasai bidang yang dijalankan tersebut.

Ciri - ciri profesionalisme :

Punya ketrampilan yang tinggi dalam suatu bidang serta

kemahiran dalam menggunakan peralatan tertentu yang diperlukan dalam

pelaksanaan tugas yang bersangkutan dengan bidang tadi

Punya ilmu dan pengalaman serta kecerdasan dalam

menganalisis suatu masalah dan peka di dalam membaca situasi cepat dan tepat

serta cermat dalam mengambil keputusan terbaik atas dasar kepekaan

Punya sikap berorientasi ke depan sehingga punya

kemampuan mengantisipasi perkembangan lingkungan yang terbentang di hadapannya

Punya sikap mandiri berdasarkan keyakinan akan kemampuan

pribadi serta terbuka menyimak dan menghargai pendapat orang lain, namun cermat

dalam memilih yang terbaik bagi diri dan perkembangan pribadinya

Kode etik :

Kode etik profesi merupakan norma yang ditetapkan dan

diterima oleh sekelompok profesi, yang mengarahkan atau memberi petunjuk kepada

anggotanya bagaimana seharusnya berbuat dan sekaligus menjamin mutu profesi itu

dimata masyarakat.

Apabila anggota kelompok profesi itu menyimpang dari kode

etiknya, maka kelompok profesi itu akan tercemar di mata masyarakat. Oleh

karena itu, kelompok profesi harus mencoba menyelesaikan berdasarkan

kekuasaannya sendiri. Kode etik profesi merupakan produk etika terapan karena

dihasilkan berdasarkan penerapan pemikiran etis atas suatu profesi.

Kode etik profesi dapat berubah dan diubah seiring

perkembangan zaman. Kode etik profesi merupakan pengaturan diri profesi yang

bersangkutan, dan ini perwujudan nilai moral yang hakiki, yang tidak dipaksakan

dari luar.

Kode etik profesi hanya berlaku efektif apabila dijiwai

oleh cita-cita dan nilai-nilai yang hidup dalam lingkungan profesi itu sendiri.

Setiap kode etik profesi selalu dibuat tertulis yang tersusun secara rapi,

lengkap, tanpa catatan, dalam bahasa yang baik, sehingga menarik perhatian dan

menyenangkan pembacanya. Semua yang tergambar adalah perilaku yang baik-baik.

Kode etik juga memiliki fungsi-fungsi khusus diantaranya:

1. Kode etik profesi memberikan pedoman bagi

setiap anggota profesi tentang prinsip profesionalitas yang digariskan.

Maksudnya bahwa dengan kode etik profesi, pelaksana profesi mampu mengetahui

suatu hal yang boleh dilakukan dan yang tidak boleh dilakukan.

2. Kode etik profesi merupakan sarana kontrol

sosial bagi masyarakat atas profesi yang bersangkutan. Maksudnya bahwa etika

profesi dapat memberikan suatu pengetahuan kepada masyarakat agar juga dapat

memahami arti pentingnya suatu profesi, sehingga memungkinkan pengontrolan

terhadap para pelaksana di lapangan kerja (kalangan sosial).

3. Kode etik profesi mencegah campur tangan

pihak di luar organisasi profesi tentang hubungan etika dalam keanggotaan

profesi. Arti tersebut dapat dijelaskan bahwa para pelaksana profesi pada suatu

instansi atau perusahaan yang lain tidak boleh mencampuri pelaksanaan profesi

di lain instansi atau perusahaan.

Sumber :

Label:

Tugas Kampus

Etika & Profesionalisme TSI (Tulisan 1)

Pengertian dari etika, ciri khas profesi,

tata laku, dan etika berprofesi di bidang IT !

Etika :

Ilmu yang

membahas perbuatan baik dan perbuatan buruk manusia sejauh yang dapat dipahami

oleh pikiran manusia.

Ciri

khas profesi :

Menurut Artikel

dalam International Encyclopedia of education, ada 10 ciri khas suatu profesi,

yaitu:

1. Suatu

bidang pekerjaan yang terorganisir dari jenis intelektual yang terus berkembang

dan diperluas

2. Suatu

teknik intelektual

3. Penerapan

praktis dari teknik intelektual pada urusan praktis

4. Suatu

periode panjang untuk pelatihan dan sertifikasi

5. Beberapa

standar dan pernyataan tentang etika yang dapat diselenggarakan

6. Kemampuan

untuk kepemimpinan pada profesi sendiri

7. Asosiasi

dari anggota profesi yang menjadi suatu kelompok yang erat dengan kualitas

komunikasi yang tinggi antar anggotanya

8. Pengakuan

sebagai profesi

9. Perhatian

yang profesional terhadap penggunaan yang bertanggung jawab dari pekerjaan

profesi

10. Hubungan

yang erat dengan profesi lain

Tata Laku Profesi :

Praktek

berprofesi berarti melaksanakan janji komitmen bagi profesional, untuk berkarya

sebaik-baiknya melalui hubungan antara dia dan masyarakat yang membutuhkan

keahliannya dan mempercayainya.

Kaidah tata laku

profesi menjamin terhindarnya tindakan kesewenang-wenangan yang didasari dari

peraturan/perundangan tentang profesi. Hal ini mengatur seluk beluk interaksi

dalam praktek berprofesi, untuk tujuan sebesar-besarnya memperoleh hasil karya

yang terbaik dan jaminan perlindungan kepada masyarakat. Interaksi dalam

hubungan kerja ini merupakan hal yang terpenting dalam praktek

berprofesi.

Etika berprofesi di bidang IT :

Teknologi,

Informasi dan Komunikasi bisa menjadi pilar-pilar pembangunan nasional yang

bisa mengadaptasi di setiap permasalahan bangsa sebagai contoh menyerap tenaga

kerja baru, mencerdaskan kehidupan bangsa dan sebagai alat pemersatu bangsa.

Dalam mengaplikasikan ilmunya ataut menjalankan profesi IT bukan mudah dan

bukan tidak sukar, yang terpenting adalah kita mampu menempatkan diri pada

posisis yang benar. Profesi IT dianggap orang lain adalah profesi khusus karena

keahlian yang ia miliki maka dari itu kita bisa menentukan tapi dengan ikatan

yang jelas.

Profesi IT juga

bisa dianggap sebagai 2 mata pisau, bagaimana yang tajam bisa menjadikan IT

lebih berguna untuk kemaslahatan umat dan mata lainya bisa menjadikan IT ini

menjadi bencana sosial, bencana ekonomi maupun krisis kebudayaan yang saat ini

sering terjadi yaitu Pembuatan website porno, seorang hacker melakukan

pengacakan rekening sebuah bank dan melakukan kebohongan dengan content-content

tertentu, dan lain-lain.

Kita juga harus

bisa menyikapi dengan keadaan teknologi, informasi dan komunikasi saat ini

dengan arus besar data yang bisa kita dapat dengan hitungan per detik ataupun

dengan kesederhanaan teknologi kita bisa melakukan pekerjaan kita menjadi

praktis, tapi kita harus melakukan pembenahan terhadap teknologi sebagai

inovasi untuk meringankan maupun memberantas resiko kejamnya teknologi itu

sendiri. Dengan membangun semangat kemoralan dan sadar akan etika sebagai orang

yang ahli di bidang IT . Tentu saja diharapkan etika profesi semakin dijunjung

ketika jenjang pendidikan kita berlatar IT makin tinggi. Sedangkan keahlian

dilapangan meningkat seiring banyaknya latihan dan pengalaman.

Pada kesempatan

saat ini, bagaimana kita bisa menegakan etika profesi seorang teknokrat(sebutan

bagi orang yang bekerja di bidang IT) dan bagaimana kita bisa menjadi

seorang teknokrat yang bermanfaat bagi lingkungan sekitar. Kita harus bisa

memberikan inovasi-inovasi pemikiran, gagasan produktif dan aksi nyata untuk

perkembangan IT kedepan . Bukan tak mungkin IT akan menjadi hal yang sistematis

dalam perkembanagan bangsa kedepan dalam memajukan kegidupan berbangsa maupun

bernegara.

Sumber :

Label:

Tugas Kampus

Langganan:

Komentar (Atom)